Linux PAM

PAM(Pluggable Authentication Modules) 由 Sun Microsystems 发明并最初在 Solarise OS 上实现,Linux 于 1997 年实现了 Linux-PAM.

PAM 简化了系统认证管理的过程,使用 PAM 提供了以下好处:

- 使用中心化的方式简化了用户身份认证过程以及系统管理员的视角

- 简化了应用在认证相关功能方面的开发,开发者无需重复写认证相关代码,只需要直接使用已有的认证模块即可

- 认证灵活性

- 可以根据用户身份或者是特定的时间,或者是对特定资源的使用进行允许/拒绝操作

包含 PAM 的应用中 PAM 使用流程大体如下 :

- 一个主体(用户或者进程)请求访问(通过认证)一个应用

- 此应用读取其 PAM 配置文件,其 PAM 配置文件中配置了认证策略,认证策略中一般包含要进行认证的 PAM 模块的列表,这个列表也称为 Stack

- Stack 中配置的 PAM 模块被依次调用

- 每个 PAM 模块会根据其配置返回 成功(Success) 或者 失败(Failure) 状态

- 最后是否认证成功,由所有的 PAM 模块返回的结果组合得到 成功(Success) 或者 失败(Failure) ,具体组合方式取决于配置文件中的配置。

Linux 中,大多数包含 PAM 的应用的配置文件位于 /etc/pam.d/,通用的 PAM 配置文件格式使用:

context 'control flag' 'PAM module' [module options] |

Linux 中,系统安全(如资源限制,用户登陆等)相关的 PAM 配置文件位于 /etc/security/*.conf

PAM Contexts

PAM 模块为不同的认证服务提供了标准的函数,这些 PAM 模块中的标准函数根据其函数类型称为 Contexts,也可以叫做 Module Interfaces 或者 Types,下列出了不同的 PAM Contexts 及其对应的 认证服务(Authentication Service)

| Context | Service Description |

|---|---|

auth |

提供认证管理服务(Authentication Management Services),如验证帐号密码 |

account |

帐号验证服务(Account Validation Services),例如只允许特定时间登陆 |

password |

管理帐号密码(Manages Account Passwords),如限制帐号密码长度 |

PAM Control Flags

PAM 中的 Control Flags 用于决定返回什么样的状态。下表列出了 PAM 配置中的相关的 Control Flags 及其响应

| Control Flag | Response Handle |

|---|---|

required |

If failed, returns a failure status to the application, after the rest of the contexts have been run in the stack. For example, a requisite control might cause a login to fail if someone types in an invalid user. But the user might not be told of the failure until after entering a password, hiding the fact that it was the bad username that caused the failure |

requisite |

If failed, returns a failure status to the application immediately without running the rest of the stack 。 (Be careful where you place this control in the stack.) For example, a requisite control might require key-based authentication and fail immediately when a valid key is not provided . In that case, it could fail before even prompting for a username/password. |

sufficient |

- If failed, the module status is ignored. - If successful, then a success status is immediately returned to the application without running the rest of the stack. (Be careful where you place this control in the stack.) |

optional |

This control flag is important only for the final overall return status of success or failure . Think of it as a tiebreaker. When the other modules in the configuration file stack return statuses that are neither clear-cut failure nor success statuses, this optional module’s status is used to determine the final status or break the tie. In cases where the other modules in the stack are returning a clear-cut path of failure or success, this status is ignored. |

include |

Get all the return statuses from this particular PAM configuration file’s stack to include in this stack’s overall return status. It’s as if the entire stack from the named configuration file is now in this configuration file |

substack |

Similar to the include control flag, except for how certain errors and evaluations affect the main stack. This forces the included configuration file stack to act as a substack to the main stack. Thus, certain errors and evaluations affect only the substack and not the main stack. |

PAM Modules

Linux 中,PAM Modules 其实是系统共享库(Shared Library Module)文件,RHEL 默认位于 /usr/lib64/security/pam*.so, Ubuntu 位于 /usr/lib/x86_64-linux-gnu/security/pam*.so

# ls /usr/lib/x86_64-linux-gnu/security/ |

要查看 PAM Module 的帮助文档,可以使用 man 手册,如 man pam_access。

使用 PAM 的应用可以大概分为以下 2 类:

普通程序(Application) 。默认使用 PAM 的应用的配置位于

/etc/pam.d,每个使用 PAM Module 的应用程序都应该有其自己的配置文件来定义它如何使用 PAM 模块。如果没有,这将是一个漏洞,为了防止这种情况出现,系统内置了一个other的配置(/etc/pam.d/other),所有使用了 PAM 但是没有指定其配置文件的应用都将使用此配置。other配置默认拒绝(Implicit Deny)所有的请求# ls /etc/pam.d/

chfn common-auth cron gdm-autologin gdm-smartcard login polkit-1 samba sudo

chpasswd common-password cups gdm-fingerprint gdm-smartcard-pkcs11-exclusive newusers ppp sshd sudo-i

chsh common-session dcv gdm-launch-environment gdm-smartcard-sssd-exclusive other runuser sssd-shadowutils su-l

common-account common-session-noninteractive dcv-graphical-sso gdm-password gdm-smartcard-sssd-or-password passwd runuser-l su vmtoolsd系统安全相关程序 。系统安全相关的 PAM 配置默认位于

/etc/security。# ls /etc/security/

access.conf faillock.conf limits.conf namespace.conf namespace.init pam_env.conf sepermit.conf

capability.conf group.conf limits.d namespace.d opasswd pwquality.conf time.conf

加密

加密解密相关常用概念 :

- Plain Text : 明文,可以被人类或者激情理解的内容

- Ciphertext : 密文,加密后的内容,一般不能直接被人类或者机器所理解,需要解密

- Encryption : 将

Plain Text转换为Ciphertext的过程,通常使用一种加密算法(Encrypt Algorithm) - Decryption : 解密,将

Ciphertext转换为Plain Text的过程,通常使用和加密算法(Encrypt Algorithm)相对应的解密算法(Decrypt Algorithms) - Cipher : 加密和解密过程中算法使用的密码。

- Block Cipher : 在对数据进行加密之前,需要首先将其分割成块(Block)

- Stream Cipher : 加密过程中无需将其分割成块(Block)

- Key : 通常值密钥对(公钥/私钥)

以下是一些较为经典的加密算法

| Algorithm | Description | |

|---|---|---|

AESAdvanced Encryption Standard, also called Rijndael |

- Symmetric Cryptography - Block Cipher 。encrypting data in 128-, 192-, 256-, 512- bit, blocks using a 128-, 192-, 256, or 512-bit key |

|

Blowfish |

- Symmetric Cryptography - Block Cipher 。encrypting data in 64-bit blocks using the same 32-bit to 448-bit keys for encrypting/decrypting. |

|

CAST5 |

- Symmetric Cryptography - Block Cipher 。 encrypting data in 64-bit blocks using the same up to 128-bit key for encrypting/decrypting. |

|

DESData Encryption Standard |

已经被认为是不安全的 - Symmetric Cryptography - Block Cipher 。encrypting data in 64-bit blocks using the same 56-bit key for encrypting/decrypting. |

|

3DES |

增强的 DES 加密算法 - Symmetric Cryptography Data is encrypted up to 48 times with three different 56-bit keys before the encryption process is completed. |

|

IDEA |

- Symmetric Cryptography - Block Cipher 。 encrypting data in 64-bit blocks using the same 128-bit key for encrypting/decrypting |

|

RC5 |

- Symmetric Cryptography - Block Cipher 。 encrypting data in 32-, 64-``, or 128- bit blocks ,using the same up to 2,048-bit keys for encrypting/decrypting |

|

RC6 |

- Symmetric Cryptography Same as RC5, but slightly faster |

|

EI Gamal |

- Asymmetric Cryptography Uses two keys derived from a logarithm algorithm |

|

Elliptic Curve Cryptosystems |

- Asymmetric Cryptography Uses two keys derived from an algorithm containing two randomly chosen points on an elliptic curve. |

|

RC4 also called ArcFour or ARC4 |

- Stream Cipher encrypting data in 64-bit blocks using a variable key size for encrypting/decrypting. |

|

RSA |

最流行的非对称加密算法,使用 Public/Private Key 进行加解密- Asymmetric Cryptography |

关于 Hash

Hash 不是加密(Encryption),不像 加密(Encrypt)-解密(decrypt) , 对一个对象进行 Hash 操作后,不可能通过 Hash 后的值 dehash 回原来的对象 。

Hash 算法需要 Collision Free ,即对两个完全不同的输入,经过 Hash 算法后的值也必须 不同 。

在 Linux 系统中,用户名秘密验证就是使用 Hash 算法。/etc/shadow 中包含的是用户密码(加 Salt) Hash 后的值,而不是用户密码,当用户使用密码登陆系统时,会计算用户密码(加 Salt)的 Hash 值并和 /etc/shadow 中保存的内容进行对比以验证用户密码是否正确。

Hash 在 Linux 系统中,有以下用途:

- Passwords 验证

- 校验文件内容

- 数字签名

- 病毒签名

Hash 也有以下叫法:

Message Digest: 消息摘要,Linux 中常用的命令如md5sum、sha1sum、sha224sum、sha256sum、sha384sum、sha512sum、shasum等应用了不同的 Hash 算法Checksum: 校验和Fingerprint: 数字指纹Signature: 签名

Hash 常见用途示例

内容完整性校验

例如网上公开的 ISO 系统镜像,发布者会同时发布镜像的 SHA-256 Hash 算法摘要值,当你下载了此镜像后,可以在本地对其镜像同样的 Hash 计算(如 sha256sum 命令),如果计算出的值和发布者公布的值一致,说明其内容和发布者发布的镜像内容一致(未被篡改)

$ sha256sum Fedora-Workstation-Live-x86_64-30-1.2.iso |

Linux auditd 服务

Linux 审计系统提供了一种方式来跟踪系统上与安全相关的信息。根据预配置的规则,审计会生成日志条目,来尽可能多地记录系统上所发生的事件的相关信息。对于关键任务环境而言至关重要,可用来确定安全策略的违反者及其所执行的操作。审计不会为您的系统提供额外的安全,而是用于发现系统上使用的安全策略的违规。可以通过其他安全措施(如 SELinux)进一步防止这些违规。 [1]

以下列表总结了审计可以在其日志文件中记录的一些信息:

- 事件的日期、时间、类型和结果.

- 主题和对象的敏感度标签。

- 事件与触发事件的用户身份的关联。

- 对审计配置的所有修改,以及对访问审计日志文件的尝试。

- 所有身份验证机制的使用,如 SSH 和 Kerberos 等。

- 对任何受信任数据库的修改,如 /etc/passwd。

- 尝试将信息导入系统或从系统导出。

- 根据用户身份、主题和对象标签以及其他属性包含或排除事件。

使用案例

- 监视文件访问

审计可以跟踪文件或目录是否已被访问、修改、执行或者文件的属性是否已改变。例如,这有助于检测对重要文件的访问,并在其中一个文件损坏时提供审计跟踪。 - 监控系统调用

可将审计配置为在每次使用特定系统调用时生成日志条目。例如,这可用于通过监控settimeofday、clock_adjtime和其他与时间相关的系统调用来跟踪对系统时间的修改。 - 记录用户运行的命令

审计可以跟踪文件是否已被执行,因此可以定义一个规则以记录每次特定命令的执行。例如,可以对/bin目录中的每个可执行文件定义一个规则。然后,可以按用户 ID 搜索生成的日志条目,以生成每个用户所执行的命令的审计跟踪。 - 记录系统路径名称的执行

除了观察在规则调用时将路径转换为 inode 的文件访问之外,审计现在还可以观察路径的执行,即使路径在规则调用中不存在,或者在规则调用后文件被替换了。这允许规则在升级程序可执行文件后或甚至在其安装之前继续运行。 - 记录安全事件

pam_faillock认证模块能够记录失败的登录尝试。也可以将审计设置为记录失败的登录尝试,并提供有关试图登录的用户的附加信息。 - 搜索事件

审计提供了ausearch工具,可用于过滤日志条目,并根据多个条件提供完整的审计跟踪。 - 运行总结报告

aureport实用程序可用于生成记录事件的日常报告等。然后,系统管理员可以分析这些报告,并进一步调查可疑的活动。 - 监控网络访问

iptables和ebtables工具可以配置为触发审计事件,允许系统管理员监控网络访问。系统性能可能会受到影响,具体取决于审计所收集的信息量。

审计系统架构

审计系统由两个主要部分组成: 用户空间应用程序和工具 ,以及 内核端系统调用处理 。内核组件接收用户空间应用程序的系统调用,并通过以下过滤器对其进行过滤: user、task、fstype 或 exit 。 [1]

用户空间审计守护进程 从内核收集信息,并在日志文件中创建条目。其他审计用户空间工具 与 审计守护进程 、 内核审计组件 或 审计日志文件 进行交互:

audisp- Audit 分配程序守护进程与 Audit 守护进程交互,并将事件发送到其他应用程序,以便进一步处理。此守护进程的目的是提供插件机制,以便实时分析程序可以与审计事件交互。auditctl- 审计控制实用程序与内核审计组件交互,以管理规则并控制事件生成进程的多个设置和参数。- 其余的审计工具会将审计日志文件的内容作为输入,并根据用户的要求生成输出。例如,

aureport工具生成所有记录的事件的报告。

Linux 系统安全加固

Linux 系统安全加固常用方法

服务网络安全

- 启用防火墙,并确保入口流量都是必须的,禁止无关的 IP 访问目标主机上的服务(端口)

系统软件安全检测

定期扫描系统上安装的软件,确保关键系统命令未被篡改,例如使用

rpm -Va对所有系统上的软件进行校验,检查是否有软件被篡改# rpm -Va

.......T. /usr/src/kernels/3.10.0-1160.114.2.el7.x86_64/virt/lib/Kconfig

.......T. /usr/src/kernels/3.10.0-1160.114.2.el7.x86_64/virt/lib/Makefile

S.5....T. c /root/.bash_profile

S.5....T. c /root/.bashrc

.M....... /var/run/supervisor

missing /etc/filebeat/fields.yml

SM5....T. c /etc/filebeat/filebeat.yml

....L.... c /etc/pam.d/fingerprint-auth

....L.... c /etc/pam.d/password-auth

....L.... c /etc/pam.d/postlogin

....L.... c /etc/pam.d/smartcard-auth

....L.... c /etc/pam.d/system-auth输出的每一行对应一个文件,前 9 个字符的字符串显示了该文件的属性状态。每个字符的位置代表了特定的属性检查结果。

rpm -Va对比的是当前系统中文件的状态与 RPM 数据库中记录的文件状态。每个字符的含义:

- 第 1 位 : 文件类型 (S).

如果文件丢失了,则会显示S(代表文件缺失,”File is missing”)。 - 第 2 位:文件大小 (5)

如果文件大小与 RPM 数据库中的记录不一致,则会显示5 - 第 3 位:文件权限(模式/权限位,M)

如果文件的权限与 RPM 数据库记录的不一致,则会显示M。 - 第 4 位:文件的所有者 (U)

如果文件的所有者与 RPM 数据库记录的不一致,则会显示U - 第 5 位:文件所属的组 (G)

如果文件的所属组与 RPM 数据库记录的不一致,则会显示G - 第 6 位:文件的设备类型 (D)

如果文件的设备类型(如块设备或字符设备)与 RPM 数据库记录的不一致,则会显示D - 第 7 位:文件的时间戳 (T)

如果文件的修改时间与 RPM 数据库中的记录不一致,则会显示T。 - 第 8 位:文件的校验和 (5)

如果文件内容的校验和与 RPM 数据库记录的不一致,则会显示5。 - 第 9 位:文件的符号链接 (L)

如果文件是一个符号链接,并且符号链接目标发生变化,则会显示L。 - 如果是配置文件,会被标记为

c

- 第 1 位 : 文件类型 (S).

文件加固

文件系统加固

Linux 操作系统中的很多目录都有约定的用途,可能会挂载单独的文件系统,不同用途的目录,对权限的要求不同,从安全角度考量,可以针对文件系统进行一定程度的安全加固。

文件系统的挂载,主要依赖配置文件 /etc/fstab,此配置会被 mount、dump、fsck 等命令使用,其权限应该设置为 644,属主和属组都应该是 root。在挂载不同用途的文件系统时,可以根据其用途配置权限限制。以下列出部分示例

可用的挂载选项可以查看

man fatab、man mount、man 5 ext4等内容中的选项,不同的文件系统支持不同的挂载选项,通用的挂载选项(独立于文件系统)可以查看man mount中的FILESYSTEM-INDEPENDENT MOUNT OPTIONS部分

/home/目录下通常是用户家目录,可能会挂载到单独的文件系统,根据其特性,可以配置以下限制nosuid: 禁止其中的文件/目录配置 SUID 或 SGID 权限nodev: 禁止其中的设备被内核识别,放置在此目录下的设备可能都是恶意设备,应该被禁止识别并使用noexec: 禁止此文件系统中的可执行文件执行。

/tmp/目录也可以设置以下限制nosuidnodevnoexec

关键文件审计及监控

auditd 审计

可以使用 `auditd` 服务对系统上的关键文件进行审计日志记录关键文件监控

系统上的某些关键文件,如常用可执行文件(/sbin/ 下的文件)、关键配置文件等,要监控其是否被恶意修改。可以参考以下方法

find命令搜索文件修改时间

find命令的-mtime可以查找文件的 内容修改时间find命令的-ctime可以查找文件的 创建时间/属性修改时间如常用的系统命令不会出现内容的修改和属性的修改,如果出现这些现象,很可能属于恶意篡改,可以使用

find命令查找或是监控这些变化# find /sbin -mtime -1

/sbin

/sbin/init

/sbin/reboot在发现关键文件被篡改后可以及时发送告警。可以使用

stat命令检查文件变更的更详细信息# stat /sbin/init

File: '/sbin/init' -> '../bin/systemd'

Size: 14 Blocks: 0 IO Block: 4096 symbolic link

Device: fd01h/64769d Inode: 9551 Links: 1

Access: (0777/lrwxrwxrwx)

Uid: ( 0/ root) Gid: ( 0/ root)

Context: system_u:object_r:bin_t:s0

Access: 2016-02-03 03:34:57.276589176 -0500

Modify: 2016-02-02 23:40:39.139872288 -0500

Change: 2016-02-02 23:40:39.140872415 -0500

Birth: -为了更好的监控关键文件的篡改,可以在系统运行之初就为其创建一个包含关键文件的

mtimes和ctimes信息的数据库,并在系统运行过程中通过脚本检测关键文件的mtimes和ctimes并和原始数据库中的信息进行对比已检测文件是否被篡改。通常的 Intrusion Detection System 基本都实现了类似的功能。通常需要关注的可以被

find检查的其他特殊类型文件和特殊权限还可能包括以下事项:File or Settings Scan Command Problem With File or Settings SUIDfind / -perm -4000Allows anyone to become the file’s owner temporarily while the file is being executed in memory GIDfind / -perm -2000Allows anyone to become a group member of the file’s group temporarily while the file is being executed in memory. rhost filesfind /home -name .rhostsAllows a system to trust another system completely. It should not be in /homedirectories.Ownerless filesfind / -nouserIndicates files that are not associated with any username. Groupless filesfind / -nogroupIndicates files that are not associated with any group name.

Viruses

ClamAV

ClamAV 是一个开源并免费的 Linux 杀毒(Antivirus Software)软件。

Rootkit

chkrootkit

chkrootkit 是 Linux 上常用的检测 rootkit 的工具,这个工具的结果需要更深入的分析,它可能出错

# chkrootkit | grep INFECTED |

Rootkit Hunter

Rootkit Hunter 是另一个比较出名的 rootkit 检测工具

Intrusion Detection and Prevention System

入侵检测和防御系统 可以监控系统上的活动并找到潜在的恶意活动或者进程并报告相关活动。Linux 上常用的入侵检测系统有

aide: Advanced Intrusion Detection Environment.snorttripwire

Linux 文件系统

传统的 PC 架构计算机使用 Master Boot Record(MBR)分区表(Partition Tables) 来存储计算机上的 磁盘分区(Disks Partitions) 信息。MBR 有以下特点:

- MBR 的分区最大支持 2TB 的容量。

最新的 UEFI 计算机架构使用 GUID(Globally Unique Identifier) Partition Tables(GPT) 标准来替代旧的 BIOS 方法启动计算机操作系统。相比于 MBR,GPT 有以下优势及特性:

- GPT 的分区最大能支持到 9.4ZB

传统的基于 MBR Partition Tables 的最重要的分区工具是 fdisk,但是它目前不支持 GPT Partitions ,新的工具 parted 正在顶替 fdisk 的功能。

parted 用法

要查看 parted 常见用法,可以参考 parted --help 或在交互模式中使用 help 指令

查看分区表信息

要查看系统上的分区信息,使用以下方式之一

parted -l# parted -l

Model: Amazon Elastic Block Store (nvme)

Disk /dev/nvme0n1: 85.9GB

Sector size (logical/physical): 512B/512B

Partition Table: gpt

Disk Flags:

Number Start End Size File system Name Flags

14 1049kB 5243kB 4194kB bios_grub

15 5243kB 116MB 111MB fat32 boot, esp

1 116MB 85.9GB 85.8GB ext4

Model: Amazon Elastic Block Store (nvme)

Disk /dev/nvme1n1: 107GB

Sector size (logical/physical): 512B/512B

Partition Table: msdos

Disk Flags:

Number Start End Size Type File system Flags

1 1049kB 53.7GB 53.7GB primary ext4

Model: Unknown (unknown)

Disk /dev/zram0: 33.2GB

Sector size (logical/physical): 4096B/4096B

Partition Table: loop

Disk Flags:

Number Start End Size File system Flags

1 0.00B 33.2GB 33.2GB linux-swap(v1)parted交互模式,在交互模式中使用指令p# parted

GNU Parted 3.4

Using /dev/nvme0n1

Welcome to GNU Parted! Type 'help' to view a list of commands.

(parted) p

Model: Amazon Elastic Block Store (nvme)

Disk /dev/nvme0n1: 85.9GB

Sector size (logical/physical): 512B/512B

Partition Table: gpt

Disk Flags:

Number Start End Size File system Name Flags

14 1049kB 5243kB 4194kB bios_grub

15 5243kB 116MB 111MB fat32 boot, esp

1 116MB 85.9GB 85.8GB ext4

(parted)

创建 GPT 分区格式的硬盘

要使用 parted 对硬盘指定其分区表类型,假设硬盘为 /dev/nvme1n1 (默认表示第二个 NVM(NVMe, NonVolatile Memory Disks express, NVM 磁盘设备专用的通信接口协议) 硬盘的第一个 Namespace),参考以下步骤:

parted /dev/nvme1n1,进入交互模式并对指定的硬盘进行分区操作, 以下步骤会导致硬盘上所有的分区及数据丢失- 在交互模式中使用

mklabel gpt命令,配置硬盘使用 GPT 类型的分区表,而不是 MBR(parted) mklabel gpt

Warning: The existing disk label on /dev/nvme1n1 will be destroyed and all data

on this disk will be lost. Do you want to continue?

Yes/No? Yes

(parted) - 在交互模式中使用

mkpart命令进行分区操作,分区完成后使用p指令检查分区(parted) mkpart

Partition name? []? alldisk

File system type? [ext2]? xfs

Start? 1

End? 123GB

(parted) p

Model: SanDisk Ultra (scsi)

Disk /dev/nvme1n1: 123GB

Sector size (logical/physical): 512B/512B

Partition Table: gpt

Disk Flags:

Number Start End Size File system Name Flags

1 1049kB 123GB 123GB xfs alldisk - 使用

quit指令退出parted交互模式。fdisk交互模式中,只有最终执行了w命令保存,对硬盘的操作才会最终生效,和fdisk不同,parted命令对硬盘的更改立即生效 - 对分区进行格式化并挂载使用,如果需要持久化挂载(系统重启后依然生效),可以将挂载信息写入

/etc/fstabmkfs -t xfs /dev/nvme1n1p1

mount /dev/nvme1n1p1 /mnt/

Linux 文件相关操作

文件权限

在 Linux 系统中,普通的文件权限控制通过关联身份三元组 (user, group,other) 和权限三元组 (r, w, x) 来实现访问控制。

系统存在一个 umask 值(针对用户),umask 是一个权限掩码,它决定了新建的文件或者目录的默认权限,使用 umask 命令可以查看当前(用户) 的 umask 值

$ umask |

比如如上所示的 umask 值,决定了当前(用户)创建的文件和目录的默认权限

目录- 默认权限为0755(777-022),即rwxr-xr-x文件- 默认权限为644(666-022),即rw-r--r--

因此要配置当前(用户)创建的文件或者目录的默认权限,只需要配置合适的 umask 值即可。配置 umask 值可以通过以下方法

- 临时方法

umask 027

- 永久方法

根据需求将umask 027配置添加到配置文件中,如/etc/profile、~/.bashrc、~/.bash_profile等

如果需要更进一步的权限控制,需要使用到 Sticky Bit 和 ACL,更细力度的控制还包括 SELinux. 相关扩展权限标志如下:

- 文件/目录 权限最后会包含一个

.: 表示 SELinux (Security Enhanced Linux)扩展权限。可以使用命令ls -l -Z查看具体权限。 - 文件/目录 权限最后会包含一个

+: 表示 文件/目录 有 ACL(Access Control List) 扩展权限,相关操作及命令参考 - 目录 权限最后会包含一个

t: 表示此 目录 有 Sticky Bit 扩展权限,相关操作及命令参考 - 可执行文件 权限中属主(Owner)的

x位变为s: 表示此 可执行文件 配置了 Set UID 扩展权限 - 可执行文件/目录 权限中属组(Group)的

x位变为s: 表示此 目录 配置了 Set GID 扩展权限

Linux 文件权限控制中,除了 SELinux 权限,其他权限控制属于 DAC(Discretionary Access Control),SELinux 属于 MAC(Mandatory Access Control),系统执行权限控制的过程中, 如果 DAC 权限允许资源访问,会继续进行 SElinux 权限检查,如果 DAC 权限拒绝资源访问,不会再进行 SELinux 权限检查

Set UID

- 只有 可执行的二进制程序和可执行的代码 才能设定 SUID 权限。

- 命令执行者首先要对该程序拥有

x(执行)权限。 - 命令执行者在执行该程序时获得该程序文件 属主(Owner) 的身份。

- SetUID 权限只在该程序 执行过程中 有效,也就是说身份改变只在执行过程中有效。

设定 SUID 和 SGID 时,传统的 3 元组权限方式(如 rwxrwxrwx = 777) 变为 4 元组(Srwxrwxrwx),其中的 S 选项包括:

4代表 SUID,如47772代表 GID,如27771代表 Sticky BIT,如17777代表全部设置, 如7777

SUID 设定命令格式:

chmod 4777 可执行文件名 |

取消 SUID 设置:

chmod 777 可执行文件名 |

假如某个可执行文件的属主为

root,其设置了 SUID,普通用户运行此可执行文件时会暂时拥有root的权限,有一定的风险存在,因此要谨慎设置,为系统安全考虑,要定期查找系统上拥有 SUID 权限的可执行文件并核对其是否存在风险。

Set GID

对 可执行文件 来说,SGID 拥有和 SUID 同样的作用,只不过 **命令执行者在执行该程序时获得该程序文件 属组(Group) 的身份。

SGID 设定方法:

chmod 2777 可执行文件名 |

Sticky Bit

粘滞位 (Sticky Bit) 只能用于目录,并对其中的文件有特殊的权限控制。他的主要作用是确保只有文件的所有者才能够删除或者修改文件。要给某个目录配置 粘滞位 (Sticky Bit) ,使用以下命令

chmod +t directoryname |

这将为目录 directoryname 配置粘滞位 (Sticky Bit),以下命令可以验证 粘滞位 (Sticky Bit)是否存在。如果目录的权限列表中有 t 标志,表示目录设置了 粘滞位 (Sticky Bit)

$ ls -l directoryname |

设置粘滞位后,只有文件的所有者才能删除或修改该文件。其他用户即使有写权限(w),也无法删除其他用户的文件。

Linux systemd-journald 服务说明

systemd-journald 服务简介

systemd-journald 服务是 systemd init 系统提供的收集系统日志的服务。它会根据从内核、用户进程、标准输入和系统服务错误收到的日志记录信息,维护结构化的索引日记,并以此方式来收集和储存日志记录数据。systemd-journald 服务默认处于启用状态。

默认情况下,systemd-journald 在 /run/log/journal/ 中储存日志数据。由于 /run/ 目录具有易失本性,因此,在重引导时会丢失日志数据。要永久保存日志数据,/var/log/journal/ 目录必须存在且具有正确的所有权和权限,如此,systemd-journald 服务便可在其中储存其数据。

要在终端中查看日志信息,可以使用命令 journalctl

systemd-journald 服务常用配置

持久化日志存储

默认情况下,日志位于 /run/log/journal/,重启后日志会丢失,为了持久化日志,可按照以下 2 种方法之一配置

方法 1

- 以

root身份打开/etc/systemd/journald.conf进行编辑vi /etc/systemd/journald.conf

- 将包含

Storage=的行取消注释,并将它更改为Storage=persistent/etc/systemd/journald.conf [Journal]

Storage=persistent

#Compress=yes

SystemMaxUse=50M

[...] - 重启

systemd-journald之后日志会持久化存储于systemctl restart systemd-journald

/var/log/journal。这些数据最多会占用/var/log/journal所在文件系统空间的 10%,要更改此限制,可以修改选项SystemMaxUse=50M

- 以

Linux man 使用

在 Linux 中,命令提供的 man 手册是一份非常详细的命令使用说明手册,要了解命令的使用方法及其工作原理,熟练参考 man 手册是及其必要的。

man 手册中不仅包含了命令的使用方法,还包括了命令相关的 (配置)文件说明 、 System Calls 等相关信息,下表中列出了 man 手册不同编号对应的功能

| Section Number | Section Name | Description |

|---|---|---|

1 |

User Commands |

用户可以在 shell 中运行的指令说明man 命令不指定 Section Number 时默认为 1 |

2 |

System Calls |

应用程序中的功能函数调用的内核函数 |

3 |

C Library Functions |

应用程序针对特定的函数库提供的接口 |

4 |

Devices and Special Files |

程序使用的硬件或软件 |

5 |

File Formats and Conventions |

涉及的文件类型(如配置文件)及约定 |

6 |

Games |

|

7 |

Miscellaneous |

其他杂项,如 协议 、 文件系统 、 字符集 等 |

8 |

System Administration Tools and Daemons |

需要 root 权限或其他管理员权限运行的命令 |

要查看命令 man 的某个部分,可以使用以下命令查看 passwd 命令的 File Formats and Conventions

man 5 passwd |

环境信息 :

- Centos 7

为源码编译安装的软件安装 man 手册

使用源码编译安装的软件默认是没有 man 手册的,使用 man 命令会报以下错误

$ man fswatch |

要为源码编译安装的软件安装 man 手册,可以参考以下步骤,此处示例软件为 fswatch,软件编译安装到了 /usr/local/fswatch-1.17.1/

一般情况下,源码中会附带软件的使用文档,编译安装后,可能位于以下路径,

fswatch编译安装后的 man 手册位于/usr/local/fswatch-1.17.1/share/man/man7/fswatch.7ls /usr/local/fswatch-1.17.1/doc

ls /usr/local/fswatch-1.17.1/share/doc

ls /usr/local/fswatch-1.17.1/share/man/man命令使用的文档默认来源于/usr/share/man/$ ls /usr/share/man/

cs de fr hu it ko man1 man1x man2x man3p man4 man5 man6 man7 man8 man9 mann pl pt_BR ro sk tr zh_CN

da es hr id ja man0p man1p man2 man3 man3x man4x man5x man6x man7x man8x man9x nl pt pt_PT ru sv zh zh_TW要为编译安装软件的安装

man帮助文档,首先将fswatch的帮助文档复制到man页面的目录cp /usr/local/fswatch-1.17.1/share/man/man7/fswatch.7 /usr/share/man/man7/

更新

man索引$ mandb

1 man subdirectory contained newer manual pages.

47 manual pages were added.安装成功后,可以正常使用

man fswatch查看帮助文档。

Linux bash 常用操作

bash 快捷键

bash 常用的快捷键总结

删除类快捷键

| 快捷键 | 功能 | 示例 |

|---|---|---|

Ctrl + D |

删除光标右侧的一个字符,等于 Delete 键 |

|

Ctrl + H |

删除光标左侧的一个字符,等于 Backspace 键 |

|

Ctrl + K |

删除从光标位置到行尾的所有字符。 | |

Ctrl + U |

删除从光标位置到行首的所有字符。 | |

Ctrl + W |

删除光标左侧的一个单词(以空格为分隔)。 | |

Alt + D |

删除光标右侧的一个单词。(空格,下划线,点分割) | |

Ctrl + C |

删除整行 |

定位类快捷键

| 快捷键 | 功能 | 示例 |

|---|---|---|

Ctrl + F |

向前挪动一个字符 ,等于 右箭头 -> |

|

Ctrl + B |

向后挪动一个字符 ,等于 左箭头 <- |

|

Alt + F |

向前挪动一个 word | |

Alt + B |

向后挪动一个 word 。 | |

Ctrl + A |

跳到行首。 | |

Ctrl + E |

跳到行尾。 |

Recall 类快捷键

bash 中执行过的命令都保存在了历史记录中,可以通过 history 命令查看。为了快速重新执行或者修改之前的命令并执行,bash 提供了以下快捷键

| 快捷键 | 功能 | 示例 |

|---|---|---|

Ctrl + R |

搜索 history 中 最后一个 匹配的命令 |

|

Alt + P |

搜索 history 中 最常使用 的命令 |

|

!100 |

重新执行 history 中的第 100 号的命令,无确认,会立即执行 |

|

!! |

重新执行 history 中的 最后一个 命令,无确认,会立即执行 |

bash 环境变量

shell 中的环境变量大体可以分为以下几种:

Local Variables: 当前 Shell 中的 所有的本地变量(Local Variables) ,要查看所有的 本地变量(Local Variables),可以使用以下命令:setdeclare$ set | more

BASH=/bin/bash

BASHOPTS=checkwinsize:cmdhist:complete_fullquote:expand_aliases:extglob:extquote:force_fignore:globasciiranges:histappend:interactive_comments:progcomp:promptvars:sour

cepath

BASH_ALIASES=()

BASH_ARGC=([0]="0")

BASH_ARGV=()

...

Environment Variables: 本地变量(Local Variables)的一部分子集(subset)被稱為 环境变量(Environment Variables) , 环境变量(Environment Variables) 会被导入到任何从当前 Shell 启动的新的 Shell,要查看 环境变量(Environment Variables) ,使用以下命令envprintenv查看单个变量$ env

SHELL=/bin/bash

SESSION_MANAGER=local/U-3TSDMAL9IVFAQ:@/tmp/.ICE-unix/3396,unix/U-3TSDMAL9IVFAQ:/tmp/.ICE-unix/3396

QT_ACCESSIBILITY=1

COLORTERM=truecolor

XDG_CONFIG_DIRS=/etc/xdg/xdg-ubuntu:/etc/xdg

SSH_AGENT_LAUNCHER=gnome-keyring

XDG_MENU_PREFIX=gnome-

GNOME_DESKTOP_SESSION_ID=this-is-deprecated

GTK_IM_MODULE=fcitx

LANGUAGE=en

LC_ADDRESS=en_US.UTF-8

GNOME_SHELL_SESSION_MODE=ubuntu

LC_NAME=en_US.UTF-8

SSH_AUTH_SOCK=/run/user/408001114/keyring/ssh

XMODIFIERS=@im=fcitx

DESKTOP_SESSION=ubuntu

LC_MONETARY=en_US.UTF-8

GTK_MODULES=gail:atk-bridge

DBUS_STARTER_BUS_TYPE=session

...$ echo $PATH

/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/games:/usr/local/games:/snap/bin:/snap/bin

bash 常用环境变量 :

| 环境变量 | 功能 | 示例 |

|---|---|---|

PATH |

可执行文件查找路径变量。 查找顺序从左向右,找到即停止 |

$ echo $PATH /usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/games:/usr/local/games:/snap/bin:/snap/bin |

PS1PS[234] |

PS1 环境变量定义了 bash 中的命令后提示符包含的内容定义中支持的元字符可以查看 man bash 手册 |

PS1="[\u@\h \W]\\$ |

bash 命令查找优先级

bash 中命令执行优先顺序如下:

- Aliases : 由

alias命令配置的命令别名。 - Shell 预留的关键字 : 主要是 Shell 编程中会用到的关键字,如

do、while、case、else等。 - Built-in Command : shell 内嵌的命令,如

cd、echo等 - Filesystem Command : 环境变量

PATH中的命令。

要查找命令所在位置,可以使用 type 和 which 命令

$ type bash |

如果要查找命令所在的所有位置,可以使用

type -a ls,如上所示,这会显示ls命令所在的所有位置

bash 环境变量配置优先级

Linux 系统中的多个配置文件中可以配置环境变量,其中有些会针对所有的用户和 shell 生效,有些只会针对特定的用户生效。

以下表格中列出了常用的环境变量的配置文件:

| File | Description |

|---|---|

/etc/profile |

此配置中的环境变量对所有用户生效,在用户登陆时为其配置环境变量 ,它一般会加载(包含)/etc/profile.d 中的配置 |

/etc/bashrc |

此配置中的环境变量针对所有的 shell 生效,每次打开一个 bash 时会执行 ,一般会设置包括 登陆提示 、 alias 等 |

~/.bash_profile |

此配置中的环境变量对 当前登陆 用户生效,仅在用户登陆时为其配置环境变量 ,一般会加载 ~/.bashrc 文件 |

~/.bashrc |

此配置中的环境变量针对 当前登陆 的用户 bash 生效,并在用户打开每个新的 bash 时执行 |

~/.bash_logout |

此配置中的环境变量对 当前登陆 用户生效,仅在 当前登陆用户登出(logout) 时执行 |

Linux Cockpit 服务

Django+uwsgi+nginx 配置示例

环境信息

- centos 7

- Python 3.10

- Django 4.0

- uwsgi 2.0.20

- nginx 1.20.1

- venv

示例中虚拟环境位于

/opt/vb/, Django工程目录位于/opt/vb/vb/, 工程名称为vb

uwsgi 配置文件 (uwsgi.ini) 配置示例

[uwsgi] |

Outline VPN 使用

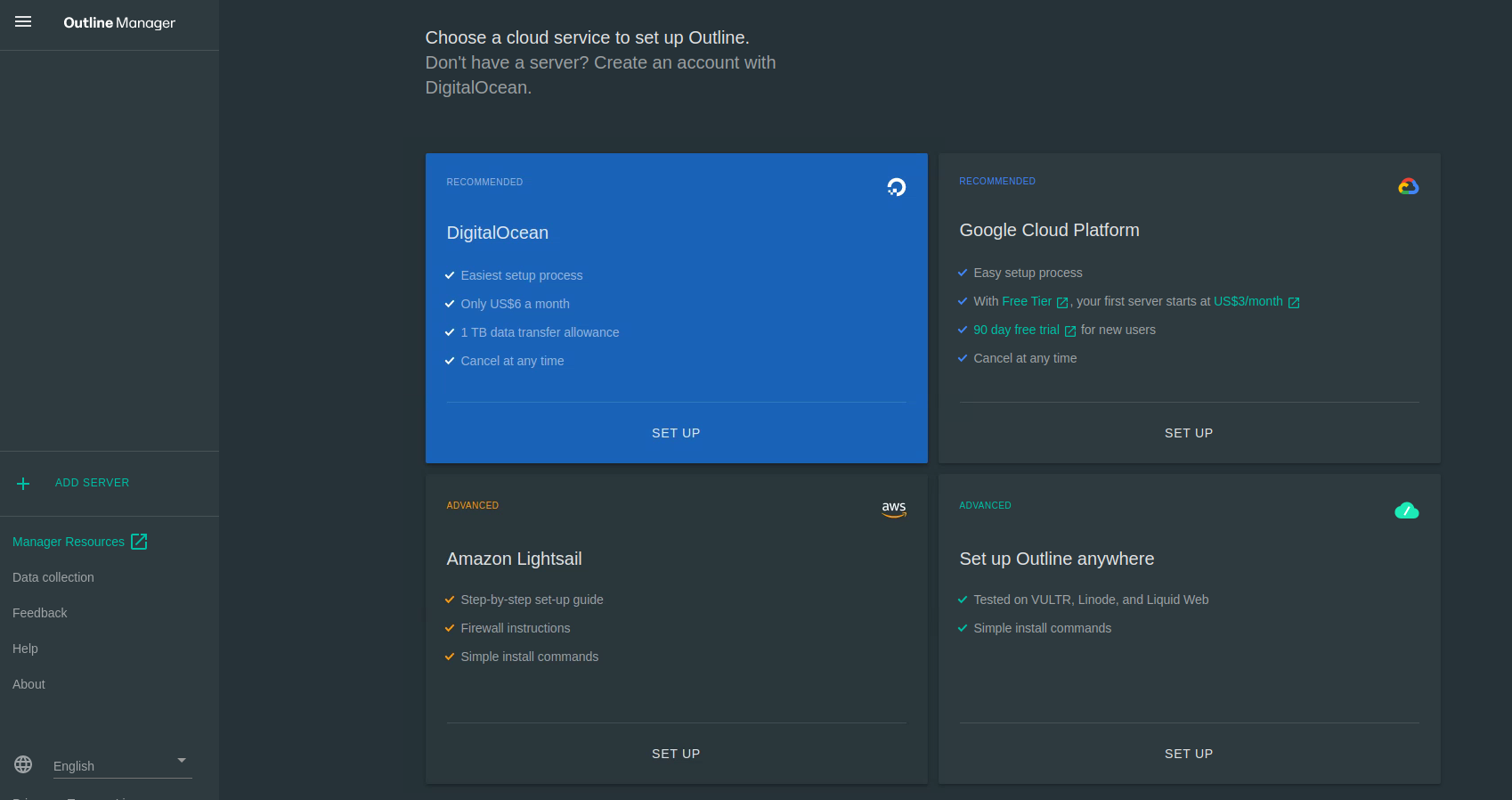

Outline 是由附属于 Google 的 Jigsaw 开发的开源的 VPN 软件。它的设计目标是为了实现 VPN 的简单部署和管理以及安全。Outline 提供了强加密、用户管理工具、并支持多平台,包括 Windows, macOS, Linux, iOS, 和 Android。

Outline 主要由 2 部分组成:

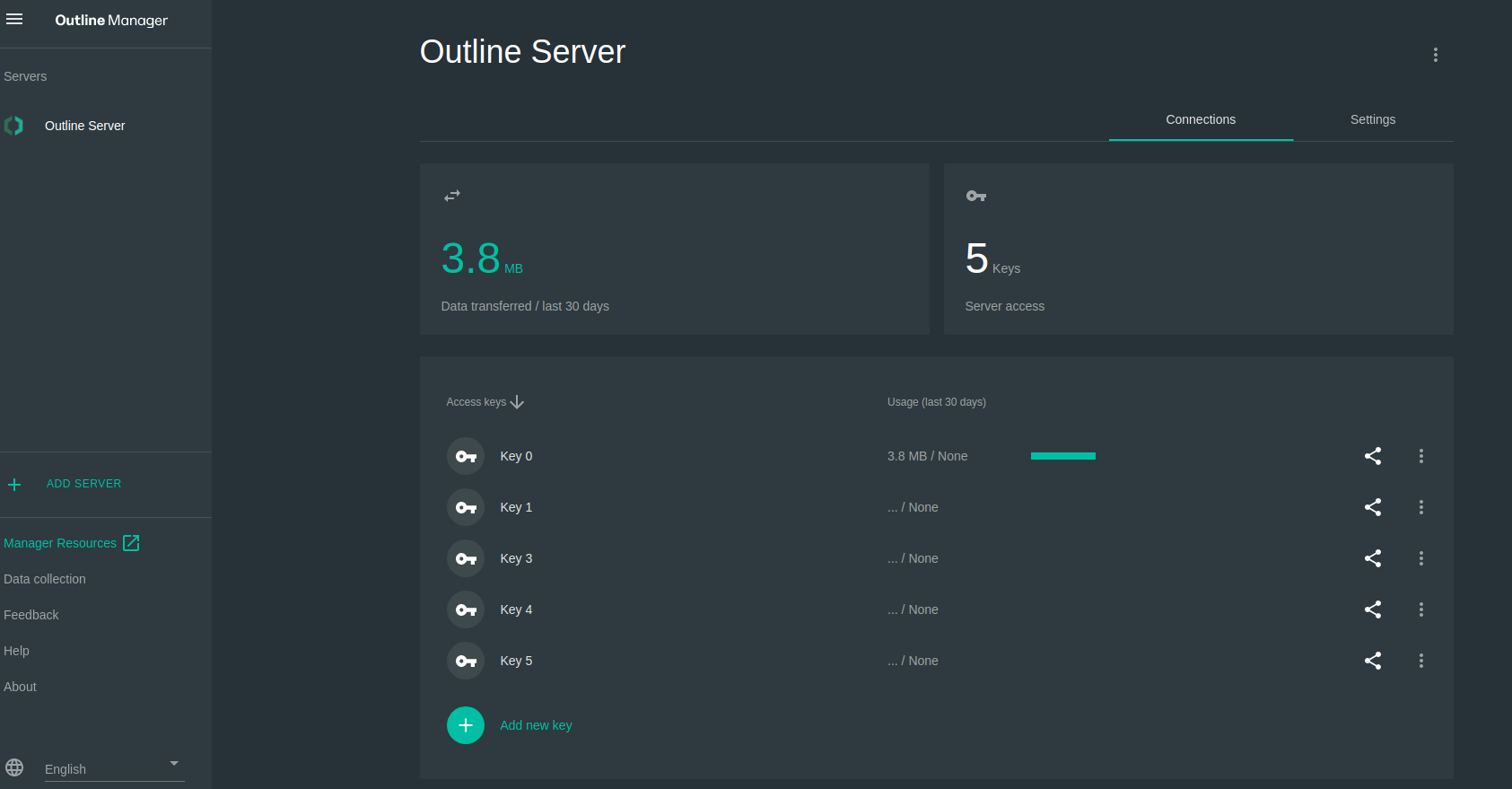

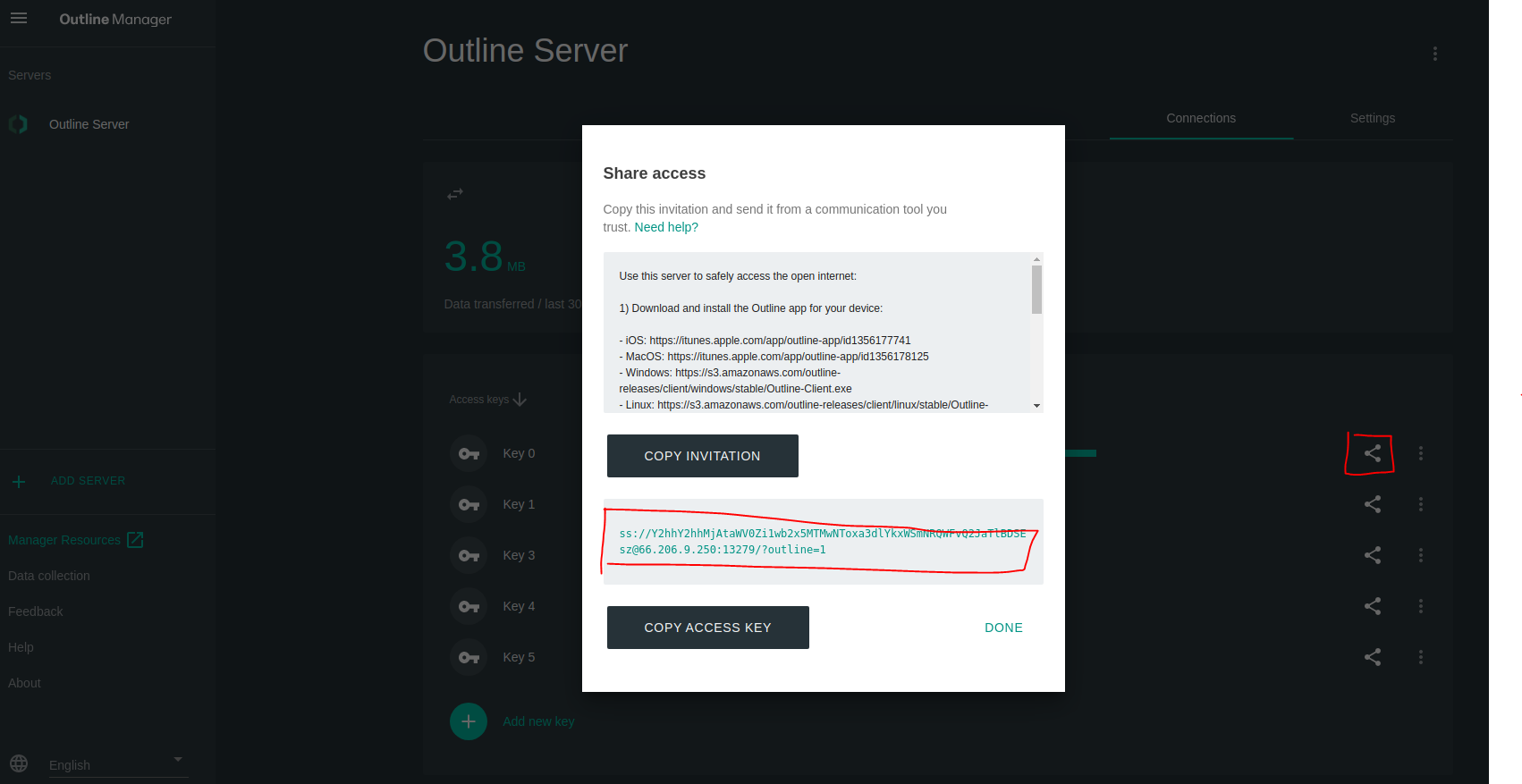

Outline Manager: 用来部署 VPN 服务器,以及管理用户、限速等Outline Client: 连接 VPN 的客户端,支持多平台

本文示例基本环境信息 :

- Ubuntu 22.04.4 LTS (Jammy Jellyfish)

- Outline Manager Version 1.15.2

Outline 环境 部署

Outline Manager 部署

Outline Manager 部署非常的简单,只需要下载可执行文件,添加可执行权限并启动即可

$ wget https://s3.amazonaws.com/outline-releases/manager/linux/stable/Outline-Manager.AppImage |

为安全起见,Outline Manager 不支持以

root用户执行,请以普通用户身份执行Outline Manager 依赖于

fuse,执行命令sudo apt install fuse安装Outline VPN Server 依赖于 Docker 和

curl,请提前安装

Outline Manager 运行后会启动 UI

Outline VPN Server 部署

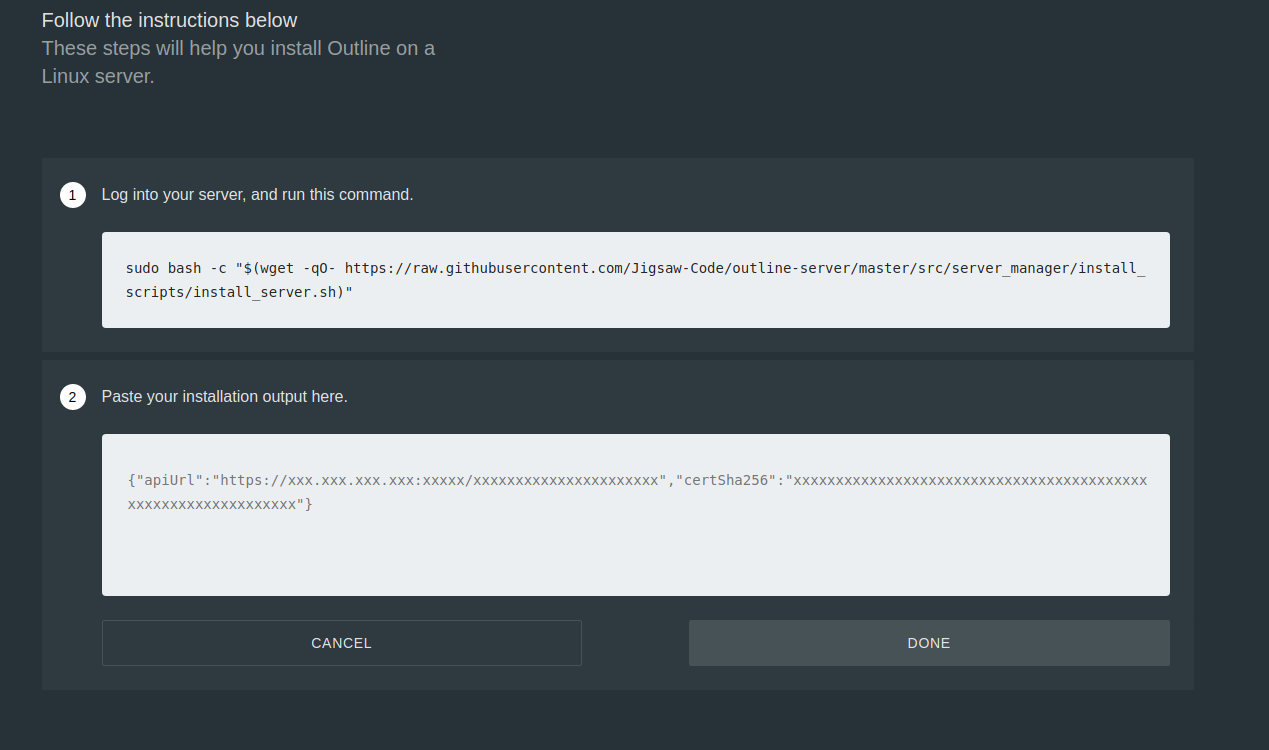

Outline 环境中,VPN Server 负责具体的 VPN 节点实现。要部署 VPN Server,选择合适的服务器环境,比如使用自己的本地服务器则选择 Set up Outline anywhere,然后根据提示在具体的 VPN Server 上部署程序即可

根据提示,执行以下命令,部署 VPN Server 环境程序

# sudo bash -c "$(wget -qO- https://raw.githubusercontent.com/Jigsaw-Code/outline-server/master/src/server_manager/install_scripts/install_server.sh)"

> Verifying that Docker is installed .......... OK

> Verifying that Docker daemon is running ..... OK

> Setting PUBLIC_HOSTNAME to external IP ...... OK

> Creating persistent state dir ............... OK

> Generating secret key ....................... OK

> Generating TLS certificate .................. OK

> Generating SHA-256 certificate fingerprint .. OK

> Writing config .............................. OK

> Starting Shadowbox .......................... OK

> Starting Watchtower ......................... OK

> Removing watchtower container ............... OK

> Restarting watchtower ....................... OK

> Waiting for Outline server to be healthy .... OK

> Creating first user ......................... OK

> Adding API URL to config .................... OK

> Checking host firewall ...................... OK

CONGRATULATIONS! Your Outline server is up and running.

To manage your Outline server, please copy the following line (including curly

brackets) into Step 2 of the Outline Manager interface:

{"apiUrl":"https://66.26.90.25:50472/Q6XjXdbbVbetfAV0TK2cyw","certSha256":"67695819036A0FA4CE3C9E4AFAA0466D3C4BE4D9B04DBF7D8BA820FB379C0E4C"}

If you have connection problems, it may be that your router or cloud provider

blocks inbound connections, even though your machine seems to allow them.

Make sure to open the following ports on your firewall, router or cloud provider:

- Management port 50472, for TCP

- Access key port 13279, for TCP and UDP根据提示

Management port 50472, for TCP、Access key port 13279, for TCP and UDP,防火墙放通对应的端口默认情况下,

Management port和Access key port使用随机端口,要使用自定义的固定端口,使用以下命令配置 VPN Server 环境bash install_server.sh --api-port 65530 --keys-port 65531

如果在同一台主机上重复执行

install_server.sh,请删除持久化数据目录,默认为/opt/outline/,否则可能出现重复部署后某些配置依然是旧的。

下载客户端程序,COPY ACCESS KEY 到客户端测试连接。

SSL Certbot 使用方法汇总

Certbot 是 Let’s Encrypt SSL 官方推荐的 ACME 协议客户端,它是一个 Python 程序,且包含模块化插件支持。Let’s Encrypt 的根证书浏览器支持广泛,且支持泛域名。但单个证书的有效期为 90 天,以防止滥用。

安装 Certbot

以下步骤演示在 Python3 环境中安装 Certbot 及其相关依赖

- 安装

certbotpip install certbot

- 申请证书时,要使用 DNS 方式验证域名所有权并且 DNS 使用 Cloudflare 的情况下,可以安装

certbot-dns-cloudflare插件实现自动验证,参考以下命令安装certbot-dns-cloudflare,此模块需要cloudflare模块的支持安装完成后检查相关模块和版本。其中pip install cloudflare

pip install certbot-dns-cloudflarecloudflare版本需要最低为2.3.1[1]以上模块安装完成后,即可使用# pip list

certbot 2.10.0

certbot-dns-cloudflare 2.10.0

cloudflare 2.19.2certbot申请域名证书,并支持 Cloudflare DNS 的自动验证。

基于 Cloudflare DNS 的自动验证申请域名证书

参考步骤安装 certbot 及 Cloudflare DNS 插件后 即可使用 certbot 自动请求 Cloudflare DNS 创建申请证书时需要的 DNS 记录自动完成域名归属权的验证过程。

certbot 支持的 Cloudflare 相关的参数如下

| 参数 | 说明 | 示例 |

|---|---|---|

--dns-cloudflare |

使用 Cloudflare 的 DNS 插件自动验证域名归属权 | |

--dns-cloudflare-credentials |

请求 Cloudflare 的授权配置文件 | |

--dns-cloudflare-propagation-seconds |

请求 Cloudflare DNS 添加相关 DNS 记录后,让 ACME 服务等待多少秒再验证 DNS 记录。主要用来防止 DNS 记录添加后,缓存 DNS 服务器未来得及更新最新记录。 默认为 10 |

假设有 Cloudflare 账号的 Global API Key,则 Credentials 配置文件内容参考如下

# Cloudflare API credentials used by Certbot |

申请证书的具体命令如下,如果是第一次申请,需要根据提示填写自己的邮箱信息并同意许可协议,邮箱用于接受之后系统发送的错误或者域名证书过期等信息

certbot certonly \ |

如果是非交互式环境,可以使用参数

--email [email protected]和--agree-tos自动绑定邮箱并同意许可

Shadowsocks VPN 使用

基于 Python3 环境的 Shadowsocks 部署

执行以下命令之一安装 Shadowsocks (Python3 版本)

pip3 install git+https://github.com/shadowsocks/shadowsocks.git@master |

配置 Shadowsocks

创建一个配置文件,比如放在 /etc/shadowsocks/config.json 目录下。配置文件的内容如下:

{ |

配置选项说明 :

server: 服务器监听的 IP 地址,0.0.0.0表示监听所有接口。server_port: 服务器监听的端口,客户端连接到这个端口。password: 用于加密流量的密码,请设置一个强密码。method: 加密方法。其他加密算法请参考官网timeout: 超时时间(秒)。fast_open: 如果启用 TCP Fast Open,请将其设置为true,但需要内核支持。

启动 Shadowsocks 服务

使用以下命令启动 Shadowsocks 服务,该命令会以后台进程的方式启动 Shadowsocks:

ssserver -c /etc/shadowsocks/config.json -d start |

常用选项 :

| 选项 | 说明 | 示例 |

|---|---|---|

-h, --help |

打印帮助信息 | |

-d [start / stop / restart ] |

以 Daemon 方式(后台)运行 | |

--pid-file |

Daemon 模式启动时的 PID 文件路径 | |

--log-file |

Daemon 模式启动时日志文件路径 | |

--user |

运行服务的用户 | |

-v, -vv |

verbose 模式 |

|

-q, -qq |

quite 模式 |

|

-c |

配置文件路径 | ssserver -c /etc/shadowsocks/config.json -d start |

-s |

指定服务端监听地址,默认为 0.0.0.0 。等同于配置文件中的 server |

|

-p |

指定服务端监听端口,默认为 8388 。等同于配置文件中的 server_port |

|

-k |

指定密码 。等同于配置文件中的 password |

|

-m |

加密方法,默认为 aes-256-cfb 。 等同于配置文件中的 method |

|

-t |

超时时间(单位为 秒),默认 300s 。 等同于配置文件中的 timeout |

|

--fast-open |

启用 TCP_FASTOPEN,需要 Linux 3.7+ |

|

--workers |

workers 数量,Linux/Unix 可用 |

|

--forbidden-ip |

, 分割的 IP 列表,在此列表中的 IP 禁止连接,即黑名单 |

|

--manager-address |

服务端 UDP 管理地址 |

为 Shadowsocks 配置 systemd services 文件

参考以下内容,为 Shadowsocks 配置 systemd services 文件

[Unit] |

启用并启动 Shadowsocks 服务

sudo systemctl enable shadowsocks |

客户端连接

在客户端(如 Windows、macOS、iOS 或 Android)上,使用 Shadowsocks 客户端进行连接。

客户端配置:

服务器地址: 填写你服务器的公网 IP。服务器端口:填写config.json中的server_port,如8388。密码: 填写配置文件中的password。加密方法: 选择method中配置的加密方法,如aes-256-cfb。

如果需要调试或查看运行日志,可以通过以下命令查看 Shadowsocks 的日志:

journalctl -u shadowsocks |

Linux ss 命令

ss 命令是一个查看 Linux 系统 socket 统计信息的工具,类似于 netstat,但是能显示更多的 TCP 和状态信息。

常用选项 ,可查看 man ss

| 选项 | 说明 | 示例 |

|---|---|---|

-h, --help |

输出选项的简要说明 | |

-V, --version |

打印版本信息 | |

-H, --no-header |

不打印首行(Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port Process) |

|

-n, --numeric |

不对服务名进行解析,直接输出端口(数值类型) | |

-r, --resolve |

尝试解析 IP 和 端口 为对应的名称,默认行为 | |

-a, --all |

列出正在监听的端口以及已经建立连接的端口 | |

-l, --listening |

仅列出正在监听的端口,默认不列出。 | |

-m, --memory |

显示 socket 的 内存 使用情况 |

|

-p, --processes |

显示使用此 socket 的进程 |

|

-s, --summary |

显示简略的统计信息 | |

-4, --ipv4 |

只显示 IPv4 相关的 socket |

|

-6, --ipv6 |

只显示 IPv6 相关的 socket |

|

-t, --tcp |

只显示 TCP 相关 socket |

|

-u, --udp |

只显示 UDP 相关 socket |

Linux nftables 防火墙常见错误

环境信息

- Ubuntu 24.04.1 LTS (Noble Numbat)

- nftables v1.0.9 (Old Doc Yak #3)

配置错误

Statement after terminal statement has no effect

有以下配置:

ip daddr 127.0.0.11 jump DOCKER_OUTPUT counter; |

加载配置时报错: Error: Statement after terminal statement has no effect

错误原因 : nftables 规则中在 终止语句(terminal statement)(如 jump 或 dnat)后添加的语句(如 counter)没有作用,因为 jump 或 dnat 语句已经处理了数据包,不会再执行后续的语句。

在

nftables中,终止语句(terminal statement) 是那些一旦执行后就结束了该数据包的处理,例如jump、accept、drop、dnat、snat等。因为这些语句会决定数据包的最终去向,所以在这些语句后面再添加如counter这样的语句是无效的。

解决方法 : 要正确配置计数器,你需要 将 counter 放在终止语句 之前,这样在执行 jump 或 dnat 之前,数据包会先经过计数器。

ip daddr 127.0.0.11 counter jump DOCKER_OUTPUT; |

syntax error

一次性配置多个端口

假如要在一个规则中同时放通 HTTP 和 HTTPS (80 和 443 端口),以下是错误语句

# nft insert inet filter input handle 11 tcp dport 80,443 counter accept comment \"for nginx\" |

在 nftables 中,多个端口 在指定时不能直接用逗号分隔。对于多个端口,应该使用集合({})的语法来指定。以下为正确语法

# nft insert rule inet filter input handle 11 tcp dport { 80,443 } counter accept comment \"for nginx\" |

注意: 使用 集合 (

{})语法时要注意其中的空格,{ 80,443 }是正确格式,如果写成{80,443}则是错误格式

cmd 中添加注释报错

使用以下语句添加规则报错:

# nft insert rule inet filter input handle 11 tcp dport { 80,443 } counter accept comment "for nginx" |

正确格式如下:

# nft insert rule inet filter input handle 11 tcp dport { 80,443 } counter accept comment \"for nginx\" |

注意: 在 cmd 中交互式操作时,注释中使用的 双引号(

"") 要使用 转义(\)

docker 网络

环境信息

- Centos 7.9.2009

- docker-ce-19.03.15

Docker 网络模式

Bridge 模式

bridge 模式是 docker 的默认网络模式,不使用 --network 参数,就是 bridge 模式。

当 Docker 进程启动时,会在主机上创建一个名为 docker0 的虚拟网桥,默认主机上启动的 Docker 容器会连接到这个虚拟网桥上。

容器启动时,docker 会从 docker0 网桥的子网中分配一个 IP 地址给容器中的网卡。大体流程为在主机上创建一个 `veth pair`,Docker 将 veth pair 的一端放在容器中,命名为 eth0 并配置 IP,网关,路由等信息,将 veth pair 的另一端加入 docker0 网桥。

通过这种方式,主机可以跟容器通信,容器之间也可以相互通信。

Host 模式

如果启动容器的时候使用 host 模式,那么这个容器将不会获得一个独立的 Network Namespace,而是和宿主机一样在 Root Network Namespace,容器中看到的网络方面的信息和宿主机一样,容器使用的网络资源在整个 Root Network Namespace 不能出现冲突。容器将不会虚拟出自己的网卡,配置自己的 IP 等,而是使用宿主机的 IP 和端口,主机名也是使用宿主机的。但是,容器的其他方面,如文件系统、进程列表等还是和宿主机隔离的。

host 模式下的容器可以看到宿主机上的所有网卡信息,可以直接使用宿主机 IP 或主机名与外界通信,无需额外的 NAT,也无需通过 Linux bridge 进行转发或者数据包的封装,可以访问主机上的其他任一容器。

使用如下命令参数启动 host 网络模式的容器

docker run --network host --name test1 -p 80:80 -d -it centos:centos7.9.2009 |

host 模式的容器,没有自己的 network namespace,在 root network namespace 中。进入测试容器 test1,查看网卡、 IP 信息及端口、主机名信息,会看到和宿主机一样的信息。

$ ip link |

host 模式的缺点

- 容器没有自己的

network namespace,网络和宿主机或其他使用host模式的容器未隔离,容易出现资源冲突,比如同一个宿主机上,使用host模式的容器中启动的端口不能相同。

None 模式

使用 none 模式,Docker 容器拥有自己的 Network Namespace,但是,系统并不为 Docker 容器进行任何网络配置。也就是说,这个 Docker 容器没有网卡(lo 回环网卡除外)、IP、路由等信息。需要我们自己为 Docker 容器添加网卡、配置 IP 等。

参考以下命令创建 none 模式的容器

docker run --network none --name test-none -p 82:80 -d -it centos7:my |

容器创建后,进入容器中,查看网卡和 IP 等信息,容器中默认只存在 lo 网卡,不存在其他网卡

$ ip add |

以下操作演示手动为容器配置网络

创建

veth pairip link add veth0 type veth peer name veth0_p

将

veth pair的一端veth0放入 docker 默认的网桥docker0,另一端veth0_p放入容器中首先使用命令

docker inspect test-none | grep "Pid"找到容器对应的 PID,此处为 84040,根据此 PID 将 veth 的一端放入容器的 network namespace 中ip link set dev veth0 master docker0

ip link set dev veth0 up

ip link set veth0_p netns 84040在宿主机上面检查

veth0,确定其已经加入网桥docker0,并且veth0_p已不在root network namespace中$ ip link

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

2: ens33: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1000

link/ether 00:0c:29:e7:c0:27 brd ff:ff:ff:ff:ff:ff

3: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN mode DEFAULT group default

link/ether 02:42:f2:1b:dc:ea brd ff:ff:ff:ff:ff:ff

12: veth0@if11: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue master docker0 state LOWERLAYERDOWN mode DEFAULT group default qlen 1000

link/ether 16:7f:98:d8:9d:dc brd ff:ff:ff:ff:ff:ff link-netnsid 0重新进入容器,检查网卡信息,可以看到容器中已经有了网卡

veth0_p,状态为DOWN$ ip -d link

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 promiscuity 0 addrgenmode eui64 numtxqueues 1 numrxqueues 1 gso_max_size 65536 gso_max_segs 65535

11: veth0_p@if12: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN mode DEFAULT group default qlen 1000

link/ether be:f1:94:9f:b8:c9 brd ff:ff:ff:ff:ff:ff link-netnsid 0 promiscuity 0

veth addrgenmode eui64 numtxqueues 1 numrxqueues 1 gso_max_size 65536 gso_max_segs 65535为容器中的网卡配置 IP 及网关等信息

为了能在宿主机对容器的

network namespace进行操作,首先需要将容器的network namespace暴露出来,之后可以在宿主机通过network namespace名称(此处为 84040,可以自定义)操作network namespace。Linux network namespace 参考$ ln -s /proc/84040/ns/net /var/run/netns/84040

$ ip netns ls

84040 (id: 0)通过

network namespace名称(此处为 84040)配置容器中网卡的 IP 地址信息ip netns exec 84040 ip link set dev veth0_p name eth0

ip netns exec 84040 ip link set dev eth0 up

ip netns exec 84040 ip add add 172.17.0.10/16 dev eth0

ip netns exec 84040 ip route add default via 172.17.0.1进入容器检查网络信息

$ ip add

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

15: eth0@if16: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether 7e:36:b3:20:a1:8c brd ff:ff:ff:ff:ff:ff link-netnsid 0

inet 172.17.0.10/16 scope global eth0

valid_lft forever preferred_lft forever

$ ip route show

default via 172.17.0.1 dev eth0

172.17.0.0/16 dev eth0 proto kernel scope link src 172.17.0.10进入容器测试网络连接

$ ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=127 time=37.4 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=127 time=37.0 ms

^C

--- 8.8.8.8 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1000ms

rtt min/avg/max/mdev = 37.047/37.234/37.422/0.269 ms

iptables 服务使用说明

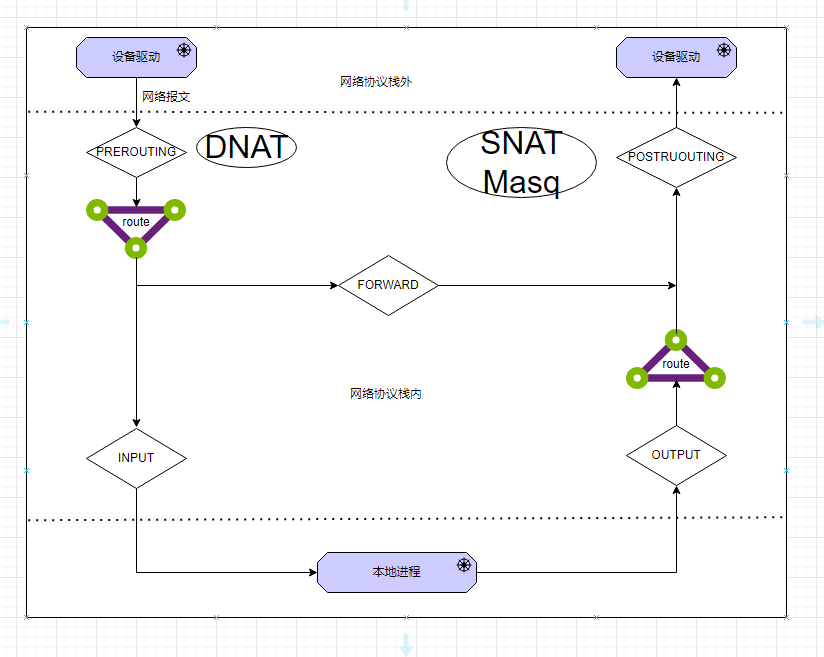

iptables 的底层实现是 netfilter,netfilter 的架构是在整个网络流程(TCP/IP 协议栈)的若干位置放置一些钩子,并在每个钩子上挂载一些处理函数进行处理。

IP 层的 5 个钩子点的位置,对应就是 iptables 的 5 条内置链,分别是

PREROUTINGFORWARDINPUTOUTPUTPOSTROUTING

当网卡收到一个网络报文送达协议栈时,最先经过的 netfilter 钩子是 PREROUTING,此处常见的钩子函数是 目的地址转换 (DNAT)。无论 PREROUTING 是否存在钩子处理网络数据包,下一步内核都会通过 查询本地路由表 决定这个数据包的流向

- 如果是发送给本地进程,则进入

INPUT链传给本地进程 - 如果是发送给其他机器(或者其他

network namespace),则经过netfilter的FORWARD钩子传送出去,相当于将本地机器当作路由器

所有马上要发送到网络协议栈之外的数据包,都会经过 POSTROUTING 钩子,这里常见的处理函数是 源地址转换(SNAT) 或者 源地址伪装(Masquerade, 简称 Masq)

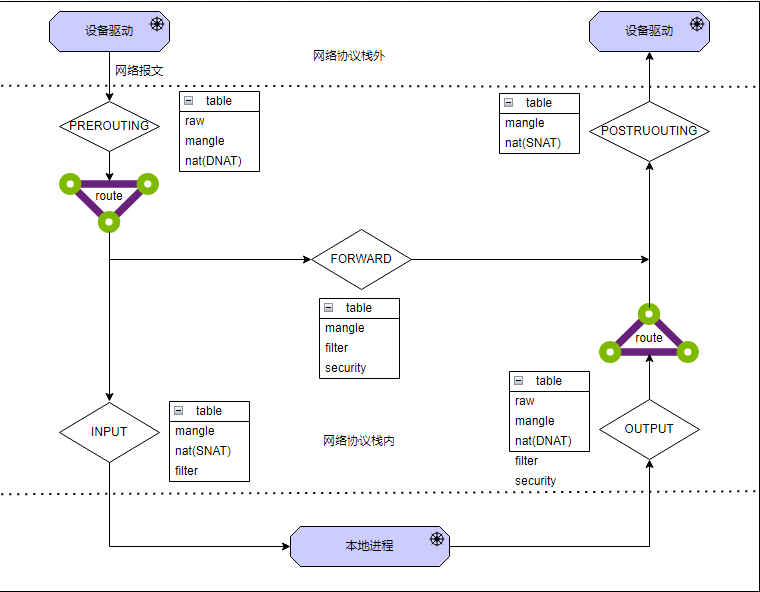

除了 5 条内置的链,iptables 还有 5 张表,这 5 张表主要是用来给 iptables 中的规则(rule)分类,系统中所有的 iptables 规则都被划分到不同的表集合中。5 张表分别为

raw-iptables是有状态的,即iptables对数据包有连接追踪 (connection trackong) 机制,而raw可以用来去除这种追踪机制mangle- 用于修改数据包的 IP 头信息nat- 用于修改数据包的源或者目的地址filter- 用于控制到达某条链上面的数据包是继续放行、直接丢弃(drop)、或拒绝(reject)security- 用于在数据包上面应用 SELinux

表是有优先级的,5 张表的优先级从高到低是: raw、mangle、nat、filter、security,iptables 不支持自定义表。不是每个链上都能挂表,iptables 表与链的对应关系如下图

| - | PREROUTING | FORWARD | INPUT | OUTPUT | POSTROUTING |

|---|---|---|---|---|---|

raw |

Y | N | N | Y | N |

mangle |

Y | Y | Y | Y | Y |

nat (SNAT) |

N | N | Y | N | Y |

nat (DNAT) |

Y | N | N | Y | N |

filter |

N | Y | Y | Y | N |

security |

N | Y | Y | Y | N |

iptables 表和链的工作流程图如下

iptables 命令

常用选项说明

| 选项 | 说明 | 示例 |

|---|---|---|

-F ,--flush |

清除所有规则,默认规则除外 | |

-P ,--policy |

设置默认规则 | |

-t ,--table |

指定要操作的表,默认为 filter 表 |

iptables -t nat -P INPUT ACCEPT |

--list ,-L [chain [rulenum]] |

列出(指定的链或所有链)的规则 | iptables -t nat -L -v -n --line-numbers |

--verbose ,-v |

verbose mode | |

--numeric ,-n |

不解析协议和端口号,以数字的形式显示 | |

--line-numbers |

显示规则的行号,可以根据行号对具体的规则进行操作 | |

--jump ,-j |

匹配的规则的处理 target | iptables -A INPUT -j LOG |

--append ,-A chain |

像指定的链中追加规则 | -A INPUT -i lo -j ACCEPT |

--insert ,-I chain [rulenum] |

向指定的链中指定的位置插入规则 | iptables -I INPUT 10 -p tcp --dport 80 -j ACCEPT |

--delete ,-D chain rulenum |

删除指定链中的指定位置的规则 | iptables -D INPUT 10 |

--replace ,-R chain rulenum |

更新指定链中的指定位置的规则 | |

-S, --list-rules [chain] |

按照类似 iptables-save 的输出打印规则 |